Mesure de protection efficace : Quelle est la plus forte ?

La sécurité personnelle et collective est devenue une priorité majeure. Que ce soit face aux cybermenaces, aux catastrophes…

VPN le plus puissant : comparatif des solutions sécurisées et performantes

La surveillance numérique et les cyberattaques sont des préoccupations croissantes pour les internautes. Face à ces menaces, l'utilisation…

Python ou c : quel langage choisir pour la cybersécurité ? comparatif et conseils

Alors que les cybermenaces évoluent et se multiplient, le choix du langage de programmation devient fondamental pour les…

Sécurité logiciel : mesures essentielles pour protéger votre organisation

Les menaces informatiques continuent de se multiplier, rendant la sécurité des logiciels plus fondamentale que jamais pour les…

Meilleure authentification réseau : comment choisir la solution la plus sécurisée ?

La sécurisation des réseaux est devenue une priorité incontournable pour les entreprises et les particuliers. Face à la…

Antivirus et vpn : pourquoi vous avez besoin des deux pour une sécurité optimale en ligne ?

Les menaces numériques évoluent constamment, rendant la sécurité en ligne plus fondamentale que jamais. Un antivirus protège votre…

Logiciel antivirus : comment protéger votre ordinateur contre les virus et malwares ?

Les menaces numériques évoluent constamment, rendant la protection de nos ordinateurs plus fondamentale que jamais. Les virus et…

Les applications pour surveiller le téléphone de vos enfants

Selon le centre de recherche CSA, 87% des enfants de 11 à 15 ans ont un téléphone portable.…

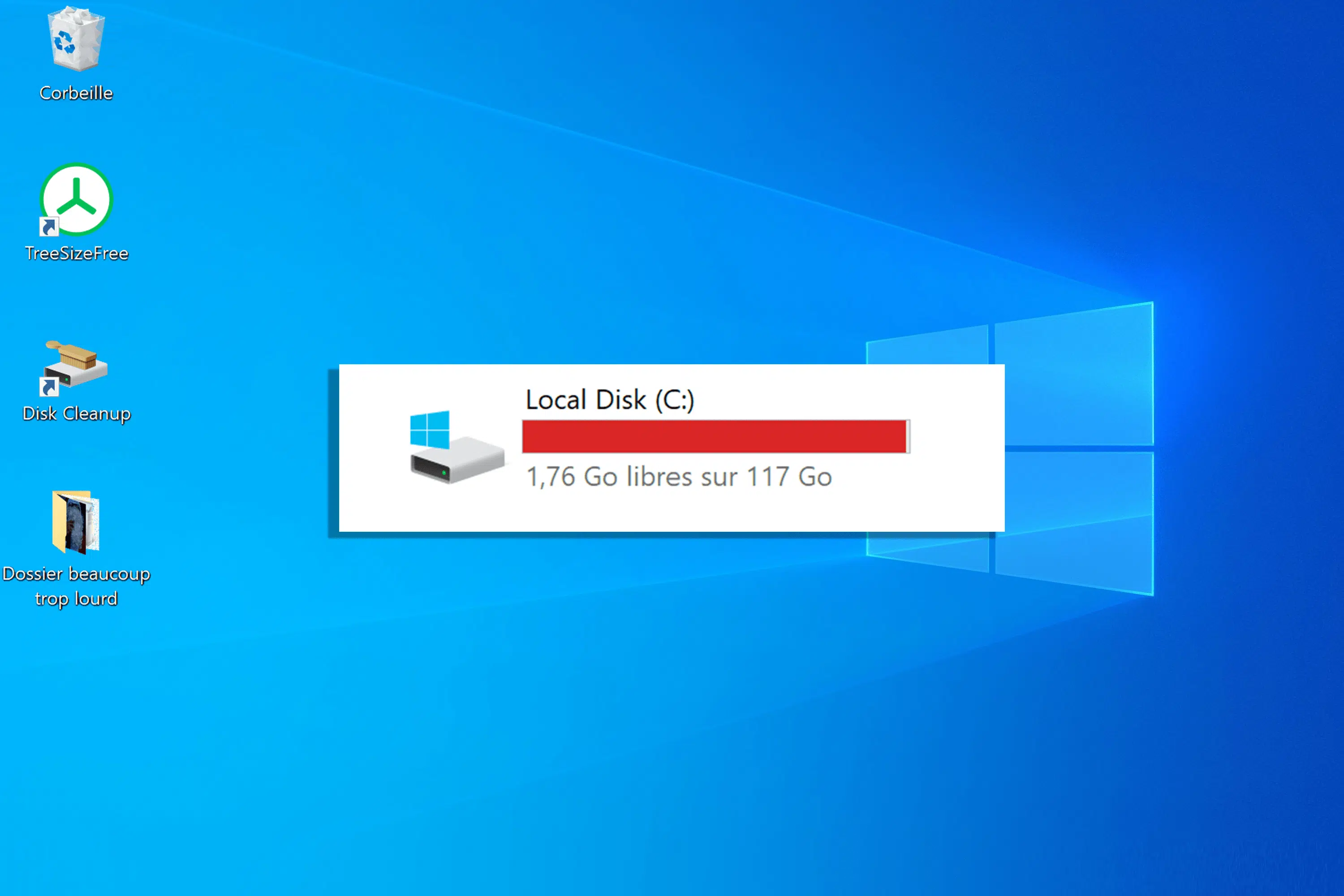

Comment gagner de la mémoire sur son PC ?

Au moment de la fin des disques SSD, les ordinateurs ont tendance à voir que la taille de…

Quels sont les risques RH que peuvent rencontrer les entreprises ?

Aucune entreprise n'est à l'abri des risques liés aux ressources humaines qui peuvent affecter ses performances et sa…

Comprendre les différentes formes de menaces numériques en 2023

À l'ère où la digitalisation s'insinue dans chaque facette de notre quotidien, les menaces numériques se multiplient et…

6 façons de sensibiliser les employés à la cybersécurité

La cybersécurité est devenue une préoccupation cruciale pour toutes les entreprises. Cependant, motiver les employés à s'impliquer activement…

L’importance des mots de passe forts pour une sécurité en ligne renforcée

Dans l'ère digitale actuelle, où nos vies sont de plus en plus interconnectées grâce à l'internet, la sécurité…

Comment s’appelle le bateau des pirates ?

Un petit quiz pirate ? Ce thème est plein d'anecdotes et de légendes, l'occasion idéale d'organiser un quiz ! Voici…

Utilisez une connexion sécurisée pour les transactions en ligne

Le développement de l’informatique a impacté le monde du marketing. Il existe des moyens aujourd’hui qui permet de…

Comment protéger les données de son entreprise ?

Grâce à la dématérialisation des outils bureautiques, le flux d'échanges de données professionnelles a été optimisé au sein…

L’accent mis sur la cybersécurité a augmenté le risque pour les cyberattaquants

Les améliorations et développements technologiques continus, ainsi que les récentes cybermenaces, ont entraîné une augmentation des risques pour…

Cyber sécurité : pourquoi et comment sécuriser ses activités sur internet ?

De nos jours, naviguer sur le net pour répondre à divers besoins constitue un réflexe chez presque tout…

Comment utiliser les astuces Gmail pour protéger votre boîte de réception contre le spam ?

L’essor des progrès scientifiques dans le monde actuel, impacte le secteur de la communication sur toute la terre.…

Quelle fonction relève du rôle d’un antivirus ?

Tom's Guide vous donne la possibilité de trouver la compilation des programmes les plus importants pour créer une…

Qu’est-ce qu’une attaque phishing ?

Qu' est-ce que l'hameçonnage et comment le reconnaissez-vous ? Hameçonnage, hameçonnage ou même escroqueries au président , cette attaque…

Comment gagner de la mémoire sur son PC ?

Sur un ordinateur, vous enregistrez beaucoup de choses inintéressantes jusqu'à ce que vous soyez coincé avec un disque…